Datendiebstahl durch Phishing

Internetkriminalität in Österreich steigt weiterhin generell an. Das zeigte schon der letzte Cybercrimereport des Bundesministeriums für Inneres. Die Jahresstatistik über Cyberkriminalität (Statista) zeigt für Österreich eine Zunahme um 5% bei Phishing, Hackerangriffen und Datendiebstahl, bei Ransomware um 4%. In Summe gehen Millionenbeträge durch konventionelle oder neu entwickelte Phishing-Attacken verloren und Betroffene zahlen wortwörtlich einen hohen Preis. Phishing findet dabei die häufigsten Opfer.

Dabei ergaunern sich Kriminelle persönliche Anmeldedaten, um an die Online - Konten ihrer Opfer zu gelangen. Verwenden Sie sichere Passwörter im Internet? Nehmen sich vor Phishing Attacken in Acht, denn dabei helfen auch die sichersten Passwörter nicht! Wir zeigen hier im Detail wie Phishing abläuft, Fallbeispiele und typische Merkmale, um Phishing erkennen zu können. Und schließlich was es zu tun gilt, falls man in die Falle getappt ist.

Was ist Phishing?

Aus Filmen kennt man Hacker und die Darstellung wie sie mit virtuosen Programmierkünsten und raffinierter Technik in geschützte Systeme einbrechen. In der Realität erfolgt Datendiebstahl jedoch meist viel simpler. Und zwar einfach dadurch, dass Onlinebetrüger:innen ihre Opfer in die Irre führen, und sich so den Zugang um Konto oder Kundenportal des Opfers ergaunern, meist ganz ohne besonders fortschrittliche Methoden. Phishing ist somit die am meisten verbreitete Form von sogenannten Social Engineering Attacken. Dabei geben sich Angreifer:innen als jemand anderes aus, missbrauchen entweder die Neugier der Opfer oder die Glaubwürdigkeit der Marke oder Person, als die sich sich ausgeben. Der Vorgang erfolgt in zwei Schritten:

Ablauf der Phishing Methode

1.

Zuerst versenden Cyberkriminelle Nachrichten über Email, soziale Medien oder per Handy als Köder. Es sind gefälschte Benachrichtigungen und sehen denen von bekannten Unternehmen oder öffentlichen Einrichtungen täuschend ähnlich. Manche schlucken den Köder, folgen den wichtig klingenden Anweisungen in der Nachricht und gehen so den Kriminellen ins Netz. Bei primitiveren Phishing Attacken, wo die Angreifer:innen nur Email Adressen oder Telefonnummern haben, wird plump versucht eine möglichst große Zielgruppe zu adressieren.

Wenn die Kontakte jedoch aus illegal beschafften Adressdatenbanken stammen, werden die automatisch erstellten Massenmails mit persönlicher Ansprache versandt. Detailliertere Daten von der Zielperson, zum Beispiel aus einer geleakten Kundendatenbank, statten die täuschende Nachricht mit echten Informationsbruchstücken aus, sodass sie nicht ignoriert wird. Dies verbreitet sich angesichts der Vielzahl an Spuren, die wir als digitale Konsument:innen im Netz hinterlassen, immer mehr.

Wenn zusätzlich auf eine vorausgesuchte kleine Personengruppe oder Einzelpersonen abgezielt wird, um bestimmte Kontopasswörter oder Finanzdaten zu stehlen, dann spricht man von Spear - Phishing. So eine gezieltere Nachricht erscheint glaubwürdiger, da sie sie frappierende Details zum Opfer enthält. Es wird versucht diese Täuschung etwa mit gefälschten aber wichtig klingenden Dateianhängen (z.B. Rechnungen) zu verstärken oder indem Bekannte oder unlängst zurückliegende Ereignisse aus dem Privatleben genannt werden.

2.

Wenn das Opfer den Link in der Phishing Nachricht aktiviert oder die enthaltenen Dateianhänge öffnet setzt der zweite Teil des Scam Vorgangs ein. Viele möchte sich den Inhalt genauer anschauen und öffnen den Anhang, und installieren dabei unwissentlich bösartige Software (Malware wie z.B. Trojaner) oder finden sich durch den Klick auf den Link auf einer nachgebauten Webseite wieder. Dort versuchen sie sich mit ihren echten Nutzernamen und Passwort anzumelden, weil die Webseite täuschend echt aussieht. Die Eingaben werden von den Kriminellen gespeichert. Je nach Art des gekapertem Kundenportals können die Kriminellen dann im Namen des Opfers handeln, sensible Daten weitergeben, Geld abbuchen, Bestellungen tätigen, die Besitzer:innen aus deren Account aussperren, Betrugsnachrichten an Kontakte der Opfer senden etc.

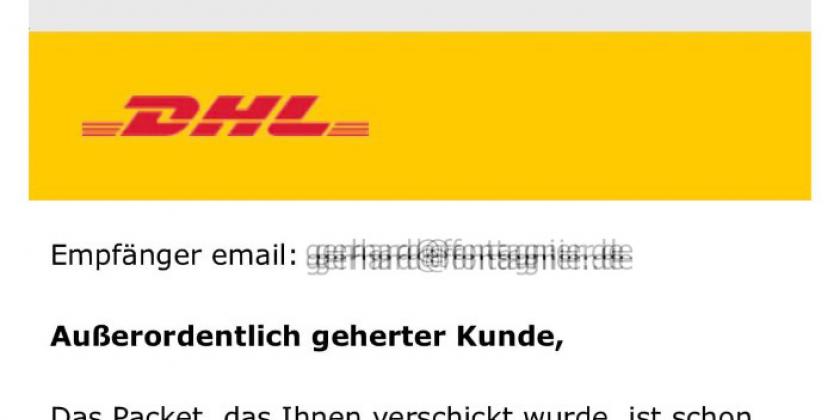

Phishing mittels Email

Die am meisten verbreitete Methode ist Deceptive Phishing per Email - übersetzen lässt sich die "klassische" Methode mittels elektronischer Post am besten mit "trügerisches Phishing". Wenn Sie zum Beispiel wegen einem Gewinnspiel, einer Erbschaft, einem Problem in einem Konto, einer Mahnung oder einem nicht zugestellten Paket angemailt werden, und es ist ein Link zum Öffnen und Einsehen von Details dabei - sehr skeptisch bleiben! Cyberkriminelle finden immer neue Wege Ihre Aufmerksamkeit zu erregen.

- Absender:in unbekannt: Es ist zwar nicht ungewöhnlich, zum ersten Mal eine E-Mail von jemandem zu erhalten, vor allem wenn es sich um eine Person außerhalb Ihres Unternehmens oder Bekanntenrleises handelt, doch kann dies ein erstes Anzeichen für Phishing sein. Wenn Sie eine E-Mail von jemandem erhalten, den oder die Sie nicht kennen, oder wenn Ihr Mailprogramm den Kontakt als Unbekannte:n identifiziert, nehmen Sie sich einen Moment Zeit, um die E-Mail besonders sorgfältig zu prüfen.

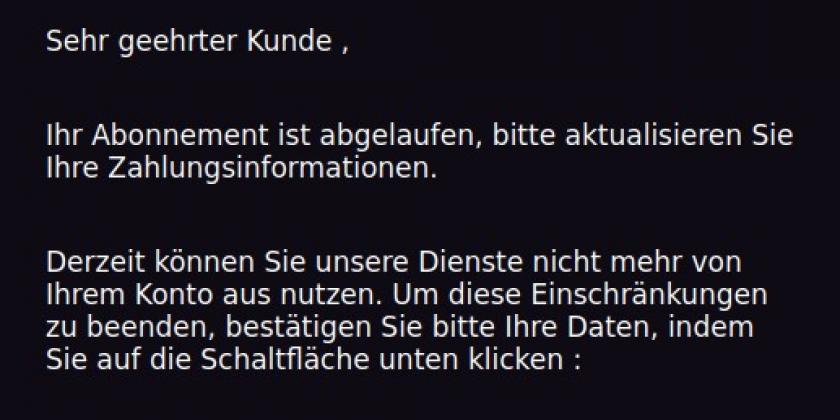

- Die meisten Phishing-Mails werden massenhaft versendet, daher werden Sie am ehesten unpersönlich adressiert: Etwa mit „Sehr geehrte/r Kunde / Kundin“ oder "Wichtige Mitteilung" etc.

- Wenn Datensätze über Sie im Internet bereits missbraucht wurden, dann werden Sie in der Phishing Nachricht persönlich angesprochen. Stellen Sie sich die Frage, ob Sie bei dieser Firma überhaupt Kunde/in sind. Haben Sie bei der in der Nachricht erwähnten Aktion überhaupt teilgenommen? Woher hat die Gegenseite Ihren Kontakt? Personalisierte Nachrichten sind als Betrugsversuch schwerer zu durchschauen. Sollten Sie einen solchen personalisierten Phishing Angriff auf Sie mit mehreren Details über Sie stoßen, dann prüfen Sie welche dieser Informationen über Sie frei aus dem Netz abrufbar sind. Sie sollten versuchen dagegen etwas unternehmen; indem Sie die Sichtbarkeit dieser öffentlich abrufbaren Informationen möglichst einschränken (lassen).

- Nicht übereinstimmende E-Mail-Domänen - Wenn die E-Mail vorgibt, von einem seriösen Unternehmen zu stammen, aber die E-Mail von einer anderen E-Mail-Domäne wie gmail.com oder gmx.at gesendet wird, die von Privatpersonen genutzt werden, handelt es sich wahrscheinlich um Betrug.

- Wenn Sie mehrere Email Provider gleichzeitig verwenden und sich bei einem Kundenportal mit einer bestimmten Emailadresse angemeldet hatten, nun aber im anderen Email Posteingang, der mit jenem Kundenportal gar nicht verknüpft ist, plötzlich eine Nachricht des Kundenportals aufscheint, ist die Wahrscheinlichkeit eines Phishing Versuchs sehr hoch.

Beispiel: Jemand nutzt Gmail und GMX beides für Emailverkehr und hat sich bei IKEA mit GMX angemeldet. Zweifelhafte Nachricht von IKEA erreicht aber GMAIL Posteingang. - In der Nachricht wird oft mit unangenehme Konsequenzen wie eine Strafgebühr, Kontosperre oder -löschung etc. gedroht, wenn man nicht gleich oder binnen kurzer Frist reagiert. Unter Stress und Zugzwang werden Menschen unvorsichtiger und leichter zu unüberlegten Handlungen verleitet. Zum Beispiel zum Öffnen eines unsicheren Links, eines Dateianhangs oder zur Eingabe persönlicher Daten. Lassen Sie sich von der angeblichen Dringlichkeit nicht zu kopflosem Verhalten drängen!

- Ein weiterer Trick besteht darin, die Nachricht absichtlich als verirrte Email aussehen zu lassen. Diese Nachricht ist so gemacht, dass sie aussieht, als wäre sie unabsichtlich in Ihrem Posteingang gelandet. Sie enthält einen Link oder Dateianhang zu angeblichen Informationen aus der Sphäre der anderen Person. Das zielt auf die Neugier der gar nicht "irrtümlichen" Email-Empfänger:innen ab. Die Kriminellen machen sich dabei den Umstand zu Nutze, dass so bei den angeblich ursprünglichen Empfänger:innen eher nicht nachgefragt wird, sobald der Neugierde nachgegeben wurde. Wenn auf diese Weise versucht wird, hohes Managementpersonal hereinzulegen, spricht man bei dieser Sonderform des Spear-Phishing von "Whaling". Das Ziel hierbei ist der "große Fisch".

- Von einer Clone - Phishing Kampagne spricht man, wenn Betrüger:innen eine echte Aussendungen kopieren und ihren bösartigen Klon mit Schadsoftware versetzt von einer ähnlich klingenden Emailadresse in kurzem Zeitabstand an dieselbe Gruppe versenden. Diese Adressat:innen sind mit der echten Mail vertraut, und besonders gefährdet, die sie die bösartige fast idente Folgemail weniger streng prüfen und enthaltene Dateianhänge bereitwilliger öffnen.

Gefährliche E-Mail Dateianhänge

Nachrichten mit angehängten Dateien erfordern besondere Vorsicht - prüfen Sie die Vertrauenswürdigkeit des Absenders doppelt! Prüfen Sie ob Ihr Virenschutz auf dem letzten Stand ist und den Dateianhang analysiert hat. Besonders gefährlich sind ausführende (.exe .pif .bat .dll .scr) oder auch komprimierte Dateien (.zip .rar .7z ...) da Phisher Viren und Trojaner darin verstecken.

- Mittlerweile gehen Phisher auch dazu über, bösartige Dateien nicht mehr direkt an Mails anzuhängen, da sie so von Virenschutzprogrammen erkannt werden könnten. Stattdessen lagern sie diese auf Clouddiensten (z.B. auf Dropbox, Mega, Google Drive, OneDrive,...) aus und verlinken diese ausgelagerten bösartigen Dateien in der Ködernachricht. Diese sollte man natürlich nicht herunterladen oder öffnen.

- Phishern verstecken in harmlos scheinenden Office Anwendungsformaten (.doc, .docx, .xls, .xlsc, .xlsm, .pdf) sogenannte ausführende Scripts in Makro Elementen, die beim Öffnen im Hintergrund Schadsoftware herunterladen und installieren. Auch wenn Sie beim Öffnen eines Email Anhangs vom Betriebssystem gefragt werden, ob ein Makro ausgeführt werden soll, angeblich weil die Nachricht von einem Mobilgerät gesendet wurde, lautet Ihre Antwort nein! Der vorgeschützte Grund ist technisch gesehen Unsinn!

Allgemeine Tipps unabhängig vom Phishing Medium

- In der Nachricht wird oft mit unangenehme Konsequenzen wie etwa einer Strafgebühr, Kontosperre oder -löschung gedroht, wenn man nicht gleich oder binnen einer kurzen Frist handelt. Unter Stress und Zugzwang werden Menschen unvorsichtig und leichter zu unüberlegten Handlungen verleitet. Zum Beispiel zum Öffnen eines unsicheren Links, eines Dateianhangs oder zur Freigabe sensibler Daten.

- Wurde Ihnen eine offiziell wirkende Nachricht über einen unüblichen Weg zugestellt? Finanzamt meldet sich per WhatsApp? Zollbenachrichtigung kommt per SMS? Bank oder Kreditkartenaussteller schreibt Ihnen auf Instagram? Prüfen Sie auf der Webseite der echten Stelle, ob dort vor einer Phishing Welle gewarnt wird, und suchen Sie dort nach Angaben darüber, welche Kontaktschienen diese Einrichtung oder Firma niemals nutzt. Mittlerweile warnen große Firmen regelmäßig vor den aktuellsten Phishing - Wellen auf ihren Portalen. Auch ein Anruf bei der echten Stelle kann Klarheit schaffen. Für Ihre Überprüfung aber nicht den in der dubiosen Nachricht enthaltenen Kontakt nutzen!

- Achten Sie auf die in der Nachricht verlinkte Internetadresse - sind der Firmenwortlaut und die Internetadresse des Absenders korrekt? Vergleichen Sie die Adresse im Link in der Nachricht mit jener, die sie über seine Suchmaschine im Browser selbst gefunden haben. Das Phänomen nennt sich Cyber-squatting, Kriminelle besetzen eine ähnlich klingende Internetadresse (Domain). Sie nutzen aus, dass potentielle Opfer nicht genau darauf achten, ob sich im Browser das Original oder der Fake Nachbau mit subtilen Abweichungen im Domänen - Namen öffnet.

Beispiele: Anstatt www.google.com gelangt man zu g00gle.com mit Nullen statt Buchstaben "o" geschrieben, statt zu microsoft.com zu rnicrosoft.com, wo das "m" durch ein "r" und ein "n" ersetzt wurden. - Handelt es sich beim verlinkten Ziel um eine sichere Webseite? (Internetadresse beginnt mit https://) Verschlüsselte Seiten werden im Browser mit einem Schlosssymbol 🔒 vor der Adresse angezeigt. Ein Klick auf das Schlosssymbol im Browser zeigt das Zertifikat an. Im Zweifelsfall dem Link nicht folgen!

- Beachten Sie Schreib- und Formfehler im Text der Nachricht! Häufig werden Betrugsversuche in Phishing - Wellen aus dem Ausland fehlerhaft aus anderen Sprachen übersetzt.

- Vorsicht, wenn Sie aufgefordert werden, etwas über den Google Play Store, mit einer Kryptowährung oder einer alternative Bezahlmethode zu bezahlen. Seriöse Unternehmen akzeptieren Google-Play Guthaben Karten u.ä. nicht als Zahlungsmittel.

- Vorsicht auch vor Phishing Attacken übers kabellose Netzwerk (WLAN oder Wifi): Betrüger:innen bringen etwa das Skript "wifiphisher" nach folgendem Prinzip zum Einsatz: Das Skript imitiert das WLAN, in dem Nutzer angemeldet sind und sendet im Namen dieses Fake - WLANs sogenannte Deauthentication - Pakete. Diese trennen die Verbindung aller verbundenen Geräte (Clients) zum echten WLAN. Die Angreifer:innen spekulieren damit, dass sich daraufhin jemand versucht automatisch mit dem imitierten WLAN zu verbinden. Und zwar auf der Phishing-Seite des gefälschten Access Points. Dort wird dann ein Grund vorgegeben das WLAN-Passwort neu eingegeben zu müssen.

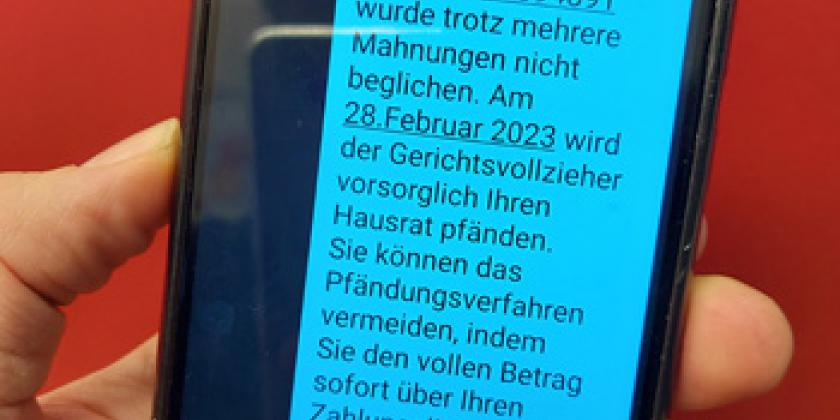

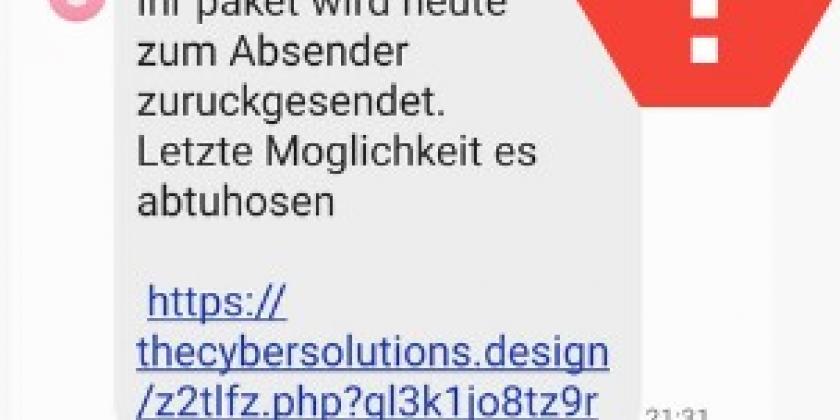

Smishing - Phishing durch SMS

Wenn Phishings mittels SMS versucht wird, spricht man von "Smishing", einer Wortschöpfung aus SMS und Phishing. Der Unterschied hier ist die Übermittlungsmethode. Statt per Email kommt die dubiose Handlungsaufforderung mittels SMS Nachricht. Und sie enthält wieder einen Link, dem Betrugsopfer folgen sollen.

- SMS-Fälschungen enthalten oft einen Link, welcher durch eine verkürzte Internetadresse (URL), die mit einem URL Shortener (z.B. bitly.com oder tinyurl.com) erstellt wurde. Dies verhindert, dass Opfer die genau Internetadresse sehen und so erkennen könnten, dass es sich um einen Fake - Absender handelt.

- Es wird keine Telefonnummer des Absenders angezeigt. Stattdessen sieht man eine generische Bezeichnung wie „Lieferung“ am Display.

- Eventuell hat die Telefonnummer des Absenders eine dubiose Ländervorwahl (z.B. +913)

- Als Ursprung kann zum Beispiel als Bank oder Paketdienst dargestellt sein und nach den Zugangsdaten für das betreffende Kundenkonto fragen. So ein Fake wird häufig als unaufschiebbare Sicherheitsfrage formuliert.

- Eine Smishing Nachricht kann auch einen Anruf Link enthalten, der Sie bei Betätigung per Telefon mit einem betrügerischen Call Center verbindet oder zu einer teuren kostenpflichtigen 0900 Mehrwertnummer.

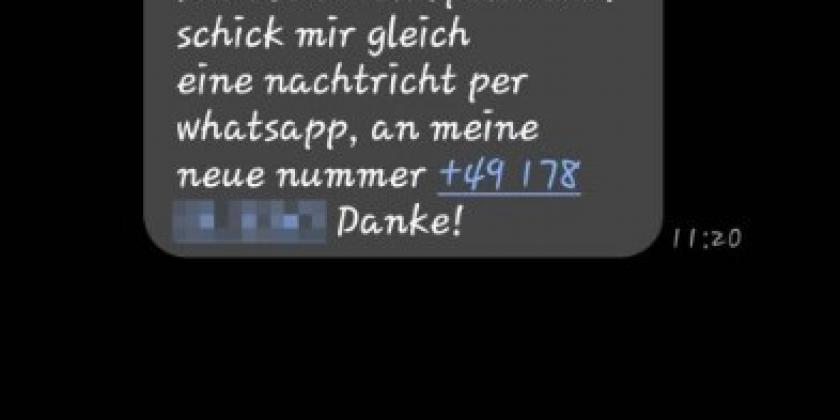

- Ein weiterer Trick ist eine Textnachricht, angeblich von einer bekannten Person mit angeblich neuer Nummer wegen eines Missgeschicks (Unfall o.ä.). Die Echtheit der Bitte um eine schnelle Hilfszahlung oder Geldleihe lässt sich schnell durch einen Kontrollanruf bei der echten "alten" Nummer überprüfen.

Vishing - Phishing bei Anruf

Wenn Betrüger:innen sich bei einem Anruf als jemand anderer ausgeben, und zu einer Überweisung oder Bekanntgabe von Logjn Daten drängen, spricht man von "Voice Phishing" - kurz Vishing. Bevor die Angerufenen abheben, zeigt ihnen das Display möglicherweise sogar den bekannten Namen eines Unternehmens oder einer staatlichen Einrichtung an. Dies sagt jedoch nichts über die wahre Identität der Anruferin oder des Anrufers aus.

Anrufer:innen mit böser Absicht versuchen ihre Opfer zu einer Dateneingabe auf einer betrügerischen Webseite zu lotsen oder zu einer Bezahlautorisierung zu überreden, die im Anschluss mittels Folgenachricht ankommt. Während des Anrufs werden Opfer mit psychologischen Tricks unter Druck gesetzt, indem Angst z.B. vor einem Sicherheitsrisiko geschürt wird und sich der oder die Betrüger:in als Lösung des Problems darstellt. (z.B. als Microsoft Mitarbeiter beim Windows Support Scam. Bei solchen Phishing Wellen werden pro Monat über 10.000 Betrugsversuche gemeldet).

- Auf keinen Fall während des Gesprächs oder im Anschluss Bank- oder Kreditkarten bekanntgeben, Zahlungen autorisieren und den angeleiteten Schritten Folge leisten! Echte Mitarbeiter:innen von Bank- und Zahldiensten fordern niemals zur Bekanntgabe von Zugangsdaten am Telefon auf! Auch nicht zum Aufrufen der in der Folgenachricht enthaltenen Links!

- Bei Vishing wird normalerweise die Telefonnummer verschleiert - die Anrufer:innen bleiben anonym, indem sie die mit unterdrückter Nummernanzeige anrufen.

- Oder es wird der Name einer Firma oder Einrichtung (z.B. "Amazon Support" oder "Polizei") statt einer Telefonnummer angezeigt. Dies kann aber genauso Fake sein wie der Anruf selbst. Das Wort oder die Nummer am Bildschirm bei Anruf lässt sich bei sogenannten Spoofing Diensten oder sogar in Apps auf Basis von Voice-over-IP (VoIP) Techniken aussuchen und bezahlen.

- Das gesprochene Deutsch mag nicht besonders gut sein oder der Anruf erfolgt auf Englisch. Die kriminellen Callcenter sind oft in mehreren Länder aktiv.

Phishing auf Social Media

Gefälschte Social Media - Accounts werden von Cyberkriminellen auch immer mehr zum Angeln nach Informationen bei potentiellen Opfern und deren Bekanntenkreis herangezogen. Neben herkömmlichen Ködernachrichen kann über Messenger Nachrichten von einem Konto eines Sozialen Mediums der Freundeskreis eines gekaperten Kontos auf der persönlichen Ebene attackiert werden. Hier wird im Folgeschritt das Vertrauen zu vermeintlich bekannten Absender:innen missbraucht.

Über Plattformen wie z.B. Instagram, LinkedIn, Facebook oder Twitter erfolgen diese Angriffe meist nachdem Kriminelle wieder eine Fake Anmeldeseite erstellt hatten und in der üblichen Methode Login Daten abgreifen. Laut Norton Labs imitieren fast drei Viertel aller Phishing -Seiten Facebook, um Login Daten zu ergaunern. Programmiercode und Software Toolkits für Phishing, oder um sich mittels Brute Force Attacken (das Programm läuft und probiert endlos bis zum Erfolg mögliche Eingaben beim Einloggen aus) auf fremde Social Media Konten Zugang zu verschaffen, sind auch ganz unverhohlen etwa auf der öffentlichen Codeplattform Github verfügbar.

Die weitere aber weniger verbreitete Methode, ist ein sogenannter „Pay for Followers“-Angriff. Dieser zielt vor allem auf geschäftliche Social Media - Konten von Unternehmen ab. Dabei wird Opfern ein kommerziell wirkendes Angebot gemacht, für einen geringen Betrag die Anzahl der Follower ( Abonnenten) zu erhöhen. Im Zuge diese Fake Angebots werden dabei wieder, angeblich zum Zweck der Durchführung, die Login- oder Kreditkartendaten der "Geschäftskunden" (Opfer) verlangt.

- Bei unerwarteten Nachrichten von neu angelegten Accounts besonders skeptisch sein! Social Media - Betreiber:innen löschen betrügerische Accounts wenn sich viele Beschwerden darüber angesammelt haben. Daher haben zum Zweck von Phishing angelegte Accounts in der Regel keine lange Lebensdauer. Keine Freundschaftsanfragen von völlig Unbekannten akzeptieren!

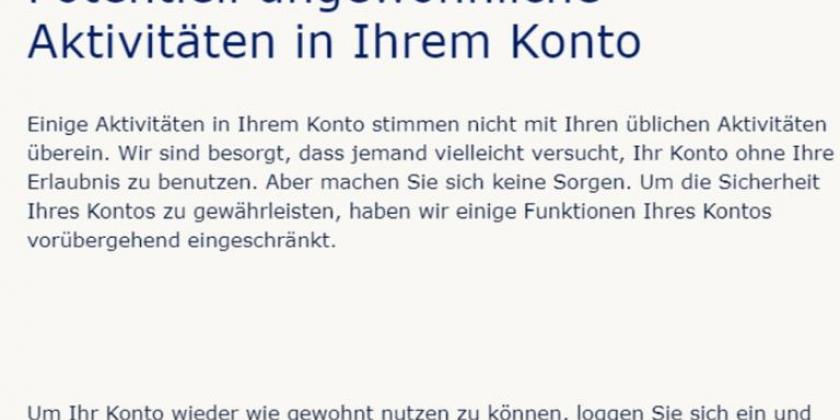

- Eine typische Phishing Nachricht teilt ein angebliches Problem mit dem Social Media Konto mit. Sie sollen sich neu anmelden, um das Problem zu beheben. Ihre Daten aktualisieren oder auf eine Kontaktanfrage reagieren. Der "praktische" Link dafür sei in der Nachricht enthalten. Wenn dieser Link nicht zu einer Seite führt, die vorne in der URL den exakten Wortlaut und Domain - Endung der Plattform (z.B. facebook.com) enthält, ist es höchstwahrscheinlich ein Betrugsversuch.

- Nicht denselben Benutzernamen und Passwort für alle Konten verwenden! Dieser Tipp scheint klar, viele halten sich jedoch nicht daran, da sie den Wert ihres Social Media Accounts oder eine potentielle Bedrohung (auch für die eigenen Kontakte) für nicht hoch genug einschätzen.

Neue Entwicklungen beim Phishing

- Multi Channel Phishing

Verschärft wird die Situation durch die Ausbreitung von Phishing auf neue Plattformen. Je mehr Kanäle eine Privatperson neben Email nutzt, z.B. Social Media, SMS und Apps, desto mehr Zugangspunkte ergeben sich für Kriminelle. Attacken erfolgen nun auch öfter über mehrere Medien gleichzeitig, da sie so glaubwürdiger scheinen. Beispielsweise bekommen Sie zeitnah eine Verständigung sowohl per Email als auch Whatsapp, dass es ein Problem bei einer Paketlieferung gäbe. Beide sind womöglich Fakes und verlinken angeblich eine Webseite mit weiteren Details. Wenn Sie dort die Eingabemaske mit Ihren Zugangsdaten befüllen, wird Ihre Identität gestohlen. Oder wenn Sie dort eine Datei herunterladen, Ihr Gerät mit Schadsoftware infiziert.

- Missbrauchte KI Tools

Software mit generativer künstlicher Intelligenz ist immer einfacher in der Handhabung und immer leichter öffentlich und online zugänglich. Klarerweise nutzen auch Cyberkriminelle diese Ressourcen, um Phishing-Versuche perfider zu machen. Zum Beispiel durch Voice-Cloning und Deepfakes, oder einfach durch qualitative Übersetzungen, wenn eine Phishing-Welle aus einem Sprachraum in einem anderen wiederholt wird. Bislang ließen sich Phishing-Versuche an Grammatik- oder Rechtschreibfehlern gut erkennen. Dies wird nun schwerer.

- Romance Scams

ChatGPT, geklaute Bilder und Videos, sowie die Tatsache, dass Social Media Kanäle miteinander immer mehr verknüpft sind, erleichtert es Kriminellen ungemein Fake-identitäten glaubwürdiger und attraktiver aussehen zu lassen. Üblicherweise zielen Betrüger:innen bei Romance Scams in Social Media oder Partnerbörsen auf Vorschussbetrug ab, sodass ihnen irgendwann Geld überwiesen wird oder ihnen Dinge gekauft werden. Es gibt aber auch die Gefahr, dass Identitätsdiebstahl angestrebt wird. Indem das umschmeichelte Opfer zum Beispiel, Login-Daten bereitstellt oder der Installation einer bestimmten Software (z.B. Anydesk) zustimmt und Kontrolle über Programme, Konten oder gar das ganze Computersystem verliert und sich die Täter:innen bei kritischen Daten selbst nach Belieben zugreifen.

Begriffe Phishing und Pharming

Der Begriff Phishing setzt sich aus den englischen Wörtern Password und Fishing zusammen. Die Anfangsbuchstaben PH stammen aus dem Jargon der Hacker, beispielsweise in der Schreibweise des Wortes Phreak genutzt, einer Selbstbezeichnung in der Szene. Von Pharming, einer Weiterentwicklung des herkömmlichen Phishing spricht man, wenn auf dem Gerät des Opfers Schadsoftware installiert wird. Im Sinne dieser Bildsprache wird der sogenannte "Seed" gepflanzt, um später die gestohlenen Daten zu "ernten".

Hierbei haben die Cyberkriminellen die Hostdatei auf dem Endgerät manipuliert und diese steuert dann statt der echten Webseite eine Fake - Seite der kriminellen Hacker an. Bei so einer böswilligen Umleitung sind die Begriffe DNS-Spoofing, Cache Poisoning oder DNS-Hijacking gebräuchlich. In der Vergangenheit wurde zum Beispiel missbraucht, dass Nutzer:innen durch diese Methode anstelle einer Fehlermeldung des Browsers eine Suchseite ihres Internetanbieters (Provider) eingeblendet bekamen. Wenn diese Seite über einen vom echten Provider unabhängigen Name-Server läuft, können ohne Wissen der Provider so sensible Daten abgegriffen werden. Leider gibt es eine weitere noch beunruhigendere Methode: Dabei werden DNS Server auf Anbieterseite direkt infiziert, um eine Vielzahl von Benutzer:innen an die gefälschte Webseite umzuleiten, wo sie mit Malware verseucht werden oder unwissend sensible (Finanz-) Daten eingeben. Allgemein gesagt steuern DNS Server den Webverkehr, indem sie Browseranfragen in physische IP Adressen umwandeln, von wo aus ein Webinhalt abgerufen wird. So eine anbieterseitig korrumpierte Umleitung des DNS Servers können Endnutz:erinnen selbst durch manuelles Eingeben einer Internetadresse nicht mehr verhindern, auch dann nicht, wenn ihr Gerät komplett frei von Schadsoftware ist, denn die Umleitung geschieht auf Serverseite automatisch bei jeder Verbindungsanfrage. In so einem Fall können nur noch die DNS Betreiber:innen Abhilfe schaffen. Glücklicherweise erfordert diese Methode fortgeschrittene Hacking Fähigkeiten. Die DNS - Hosts und Provider haben gelernt, spezielle Schutzprogramme zu nutzen und diese Methode gegen "normale" Phishing Opfer ist den Kriminellen den Aufwand normalerweise nicht wert. Wenn Sie achtsam sind, können Sie den im Artikel weiter oben beschriebenen üblichen Phishing Attacken also sehr wohl ausweichen!

Abwehrmaßnahmen gegen Phishing

Bildstrecke - Phishing Beispiele

Links

Watchlist Internet erklärt Phishing, Smishing, Vishing

https://www.watchlist-internet.at/news/phishing-smishing-vishing-so-schuetzen-sie-sich-vor-datendiebstahl/

Online Threat Alerts - internationale Community die seit 2012 Phishing Warnungen herausgibt

https://www.onlinethreatalerts.com/

Cloudfare listet die 50 am häufigsten imitierten Firmennamen bei Phishing

https://blog.cloudflare.com/50-most-impersonated-brands-protect-phishing/